微软官方发布了2024年01月的安全更新。本月更新公布了53个漏洞,包含12个远程执行代码漏洞、11个信息泄露漏洞、10个特权提升漏洞、7个安全功能绕过漏洞、6个拒绝服务漏洞、3个身份假冒漏洞,其中2个漏洞级别为“Critical”(高危),47个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件SQL Server.NET and Visual StudioWindows ScriptingWindows Common Log File System DriverWindows ODBC DriverWindows Online Certificate Status Protocol (OCSP) SnapInVisual StudioWindows Group PolicyMicrosoft Virtual Hard DriveWindows Message QueuingWindows BitLocker.NET Core & Visual StudioWindows Authentication MethodsAzure Storage MoverMicrosoft OfficeWindows Subsystem for LinuxWindows Cryptographic ServicesWindows Win32KWindows Win32 Kernel SubsystemWindows AllJoyn APIWindows Nearby SharingWindows ThemesWindows Local Security Authority Subsystem Service (LSASS)Windows Collaborative Translation FrameworkWindows LibarchiveWindows KernelWindows Hyper-VUnified Extensible Firmware InterfaceMicrosoft Bluetooth DriverRemote Desktop ClientWindows Kernel-Mode DriversWindows Cloud Files Mini Filter Driver.NET FrameworkWindows TCP/IPWindows Server Key Distribution ServiceMicrosoft Office SharePointMicrosoft Identity ServicesMicrosoft Devices

以下漏洞需特别注意

Windows Kerberos 安全功能绕过漏洞

CVE-2024-20674

严重级别:高危 CVSS:9.0

被利用级别:很有可能被利用

要利用此漏洞,攻击者需要获得受限网络的访问权限。未经身份验证的攻击者可以通过建立中间机 (MITM) 攻击或其他本地网络欺骗技术来利用此漏洞,然后向客户端受害者计算机发送恶意 Kerberos 消息,将其自身欺骗为 Kerberos 身份验证服务器。成功利用此漏洞的攻击者就能通过模拟绕过身份验证。

Microsoft SharePoint Server 远程代码执行漏洞

CVE-2024-21318

严重级别:严重 CVSS:8.8

被利用级别:很有可能被利用

该漏洞不需要用户交互,但攻击者至少拥有网站所有者权限。成功利用此漏洞可以注入任意代码并在 SharePoint Server上下文中执行。火绒工程师建议用户及时更新SharePoint Server系统。

Win32k 特权提升漏洞

CVE-2024-20683/CVE-2024-20686

严重级别:严重 CVSS:7.8

被利用级别:很有可能被利用

该漏洞不需要用户交互,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。

Microsoft 通用日志文件系统特权提升漏洞

CVE-2024-20653

严重级别:严重 CVSS:7.8

被利用级别:很有可能被利用

该漏洞不需要用户交互,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。

远程桌面客户端远程代码执行漏洞

CVE-2024-21307

严重级别:严重 CVSS:7.5

被利用级别:很有可能被利用

该漏洞需要用户交互,攻击者必须等待用户发起连接才能利用此漏洞。成功利用此漏洞的攻击者需要赢得竞争条件,才能在目标系统上执行任意代码。

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

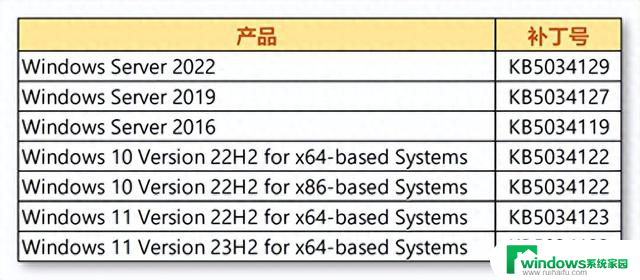

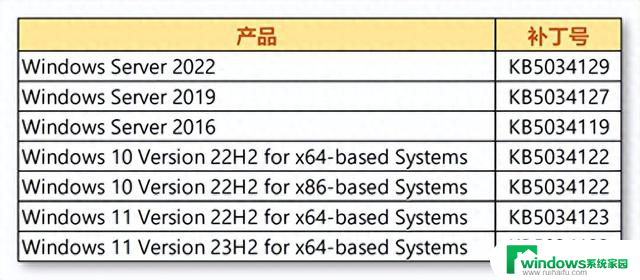

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2024-Jan